6 Minuty

Apple začal potichu instalovat lehké bezpečnostní záplaty na pozadí na iPhone, iPad a Mac poté, co vydal iOS 26.1, iPadOS 26.1 a macOS 26.1. Tento postup je navržen tak, aby rychle uzavřel kritické bezpečnostní mezery mezi hlavními vydáními operačních systémů, aniž by uživatele nuceně přesměrovával k velkým stahováním nebo plným systémovým aktualizacím. Cílem je minimalizovat okno zranitelnosti pro útoky typu zero-day a další vysoko rizikové exploity, které jsou často zneužívány v reálném čase. Probíhající automatické záplaty v pozadí tak reprezentují strategii, která kombinuje rychlost reakce s menším dopadem na uživatelskou zkušenost a výkon zařízení.

Proč Apple přechází na opravy zabezpečení na pozadí

Po mnoho let byla bezpečnostní strategie Apple založená i na tom, že uživatelé co nejrychleji nainstalují dostupné aktualizace. V praxi však řada lidí aktualizace odkládá — někteří nechtějí čelit častým oznámením, jiní se obávají, že nové verze zpomalí starší přístroje nebo změní chování aplikací. Toto odkládání vytváří nebezpečné časové okno, které mohou útočníci využít, zejména v případě vysokorizikových zranitelností označovaných jako zero-day. Kromě individuálních uživatelů se situace komplikuje v podnicích, kde aktualizace často podléhají testování a schvalovacím procesům, takže nasazení může trvat déle. Právě proto Apple odděluje kritické opravné záplaty od rozsáhlých systémových upgradů — tak lze rychle nasadit jen to nezbytné, čímž se snižuje riziko zneužití při zachování stability a kompatibility většiny zařízení.

Přechod na model aktualizací v pozadí také odráží praktická omezení bezpečnostního cyklu: bezpečnostní týmy musí reagovat okamžitě, zatímco uživatelé často reagují pomalu. Mechanismus nazvaný v angličtině Background Security Improvements (v češtině volně „vylepšení zabezpečení na pozadí“) umožňuje Apple distribuovat malé, cílené záplaty — často zaměřené na komponenty zpracovávající webový obsah, prohlížeče a webové frameworky — přímo do zařízení bez nutnosti zásahu uživatele nebo instalace kompletního aktualizačního balíku. Tento přístup tak zkracuje dobu mezi odhalením zranitelnosti a jejím opravou v reálném nasazení, což je kritické pro redukci rizika masivního zneužití.

Co tyto záplaty skutečně dělají

Nejde o plné systémové aktualizace s novými funkcemi nebo kompletními změnami jádra. Apple místo toho dodává kompaktní opravy, které cílí na nejčastěji napadané komponenty — nejvýrazněji na Safari a na webový engine WebKit. Většina moderních útoků se totiž šíří skrze webový obsah: vystavené stránky, škodlivé skripty, zkompromitované reklamy nebo složené exploit řetězce často využívají chyby v renderovacím enginu, zpracování média, vykreslování fontů nebo dalších knihovnách, které zpracovávají data z internetu. Rychlé zpevnění těchto komponent tedy okamžitě sníží expozici širokého spektra útoků a omezí pravděpodobnost, že útočníci budou schopni doručit a spustit škodlivý kód na zařízeních koncových uživatelů.

Technicky to znamená, že dodávané záplaty obsahují minimální soubor změn v binárních modulech nebo knihovnách a obsahují opatření jako opravy přetečení bufferu, přísnější validaci vstupů, omezení přístupu k interním rozhraním nebo lepší omezení oprávnění sandboxu. Apple typicky podepisuje a šifruje tyto balíčky, aby zajistil jejich integritu a autenticitu; zařízení je stáhne a aplikuje podle interních bezpečnostních politik systému. V některých případech není potřeba restart zařízení, v jiných menší komponentové zásahy mohou vyžadovat opětovné spuštění procesu nebo krátké obnovení služby — nicméně z pohledu uživatele zůstává dopad obvykle minimální.

Pro uživatele i správce IT to znamená rychlejší mitigaci zranitelností u kritických komponent bez čekání na označené a číslované vydání (např. iOS 26.1.1). Zároveň však tento přístup vyžaduje, aby komunikace s Apple servery, validace podpisů a samotné nasazení byly navrženy bezpečně — což Apple deklaruje jako součást svého bezpečnostního modelu. Implementace takového mechanismu je kompromisem mezi okamžitou ochranou a požadavkem na transparentnost, protože uživatelé někdy preferují plnou kontrolu nad změnami v systému.

Výchozí nastavení zapnuto, ale můžete se odhlásit

Funkce je ve výchozím nastavení zapnutá v nejnovějších verzích operačních systémů Apple, přičemž společnost uživatelům umožňuje zkušenějším jedincům vypnout ji, pokud dávají přednost plné kontrole nad každou změnou na svém zařízení. Je potřeba si ale uvědomit, že vypnutí automatických záplat v pozadí oddálí obdržení důležitých ochran až do okamžiku, kdy bude dostupná další úplná aktualizace systému, a tím zvyšuje riziko vystavení zařízení známým zranitelnostem. Pro podniky a organizace, které používají mobilní správu (MDM), existují dodatečná nastavení a politiky, které umožňují centrální řízení nasazení těchto oprav; správci tak mohou vynucovat nebo naopak blokovat automatické záplaty podle interních bezpečnostních a kompatibilitních požadavků. Důležité je také pochopit, že zapnutí této služby neznamená automatické nasazení bez jakéhokoli dohledu — Apple obvykle poskytuje poznámky k vydání a bezpečnostní oznámení, která popisují povahu oprav, i když detaily exploitu bývají z bezpečnostních důvodů omezené, dokud většina zařízení není ochráněna.

Jak vypnout automatické záplaty zabezpečení na pozadí

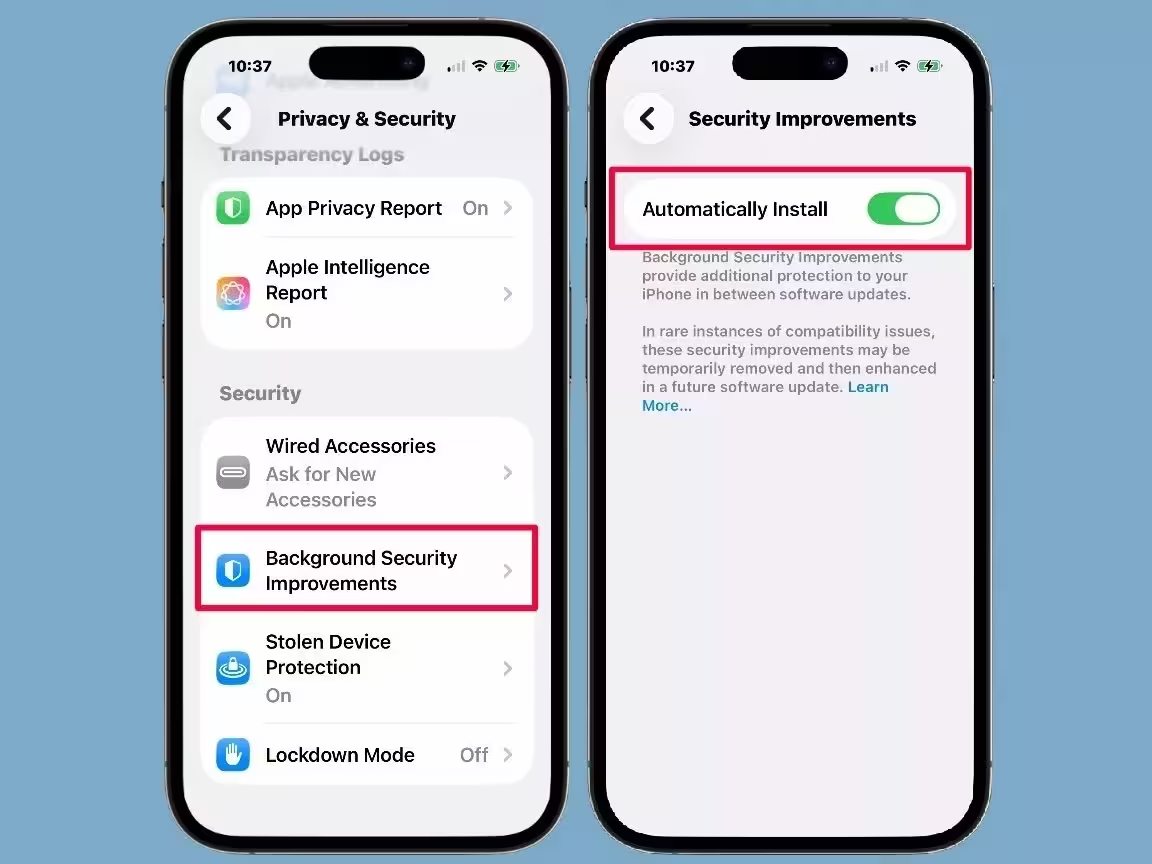

- Na iPhone a iPad: Otevřete Nastavení > Soukromí a zabezpečení > najděte volbu vylepšení zabezpečení na pozadí a přepněte možnost „Automatická instalace“ do polohy vypnuto. Po vypnutí je vhodné sledovat oficiální poznámky k vydání a ručně instalovat bezpečnostní aktualizace co nejdříve, aby zařízení nebylo dlouhodobě vystaveno známým chybám. Pokud spravujete zařízení pomocí MDM, zkontrolujte také, zda politika správy nepřepisuje lokální nastavení uživatele.

- Na Macu: Otevřete Systémové nastavení > Soukromí a zabezpečení a sjeďte na konec obrazovky, kde najdete volbu pro vylepšení zabezpečení na pozadí. Vypnutí této možnosti zabrání automatickému nasazování malých oprav, ale očekávejte, že plné aktualizace macOS budou nadále nezbytné pro široké spektrum oprav a vylepšení. Správci macOS v organizacích mohou využít nástroje pro správu, aby centricky spravovali chování těchto aktualizací a minimalizovali tak rizika i provozní dopady.

Nakonec tato změna reflektuje kompromis: větší bezpečnost pro většinu uživatelů versus absolutní kontrola pro zkušené nebo podnikové uživatele. Pro běžné spotřebitele je ponechání aktualizací na pozadí aktivovaných nenápadným a efektivním způsobem, jak se chránit proti nejnebezpečnějším a nejrychleji se vyvíjejícím hrozbám. Pro IT oddělení a techničtější uživatele je zase důležité chápat mechanismus nasazení, možnosti politik a případné důsledky pro kompatibilitu aplikací a procesů. Doporučené praktiky zahrnují pravidelné zálohování, zapnutí automatických aktualizací tam, kde je to rozumné, kontrolu bezpečnostních oznámení od výrobce a zvažování dopadu změn v testovacím prostředí před hromadným nasazením v organizaci. Z pohledu kybernetické hygieny je tento model dalším nástrojem, který pomáhá snižovat povrch útoku a zkracovat dobu, během níž mohou zranitelnosti způsobit škodu.

Zdroj: smarti

Zanechte komentář