6 Minuty

Telefony Samsung Galaxy byly téměř rok tiše terčem sofistikovaného spyware ukrytého uvnitř obrazových souborů, než došlo k širokému nasazení trvalé opravy. Útok zneužíval zero‑day zranitelnost v knihovně pro zpracování obrázků od Samsungu a útočníkům umožnil hluboký přístup k zařízením obětí bez jakéhokoli zásahu uživatele.

How the exploit worked and what LANDFALL did

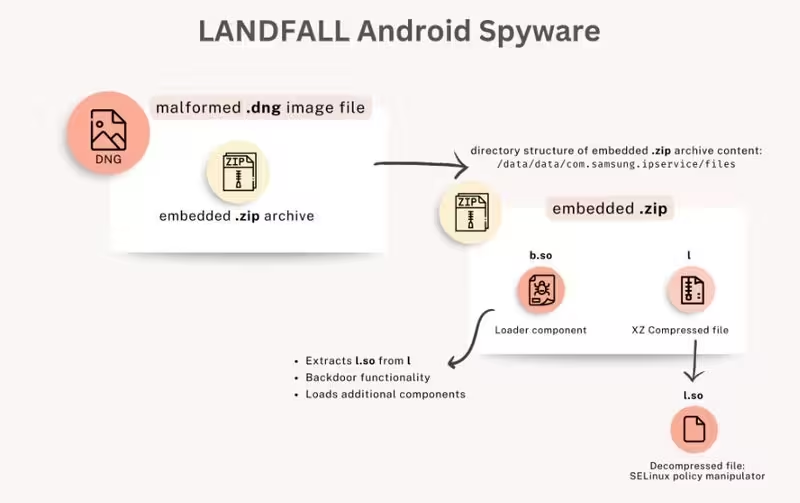

Bezpečnostní výzkumníci vyšetřili kampaň a dohledali ji až k zero‑day zranitelnosti v Android knihovně Samsung pro zpracování obrázků (CVE-2025-21042). Útočníci vložili spyware nazvaný LANDFALL do účelově poškozených DNG obrazových souborů; tyto zkorumpované snímky byly vytvořeny tak, aby při pokusu telefonu o jejich dekódování nebo náhled vyvolaly chybu v knihovně. Tento jediný, tichý krok stačil k provedení škodlivého kódu bez interakce uživatele, což dělá exploit obzvlášť nebezpečným pro cílené špionážní operace.

Po úspěšné instalaci poskytoval LANDFALL rozsáhlé možnosti sledování a exfiltrace dat: živé záznamy z mikrofonu, odposlech hovorů, sledování GPS polohy, přístup k fotografiím, zprávám, kontaktům, protokolům volání a historii prohlížení. Modulární design malware umožnil operátorům flexibilně povolovat či zakazovat jednotlivé funkce podle cíle a situace. Kromě toho byl LANDFALL navržen tak, aby se vyhýbal detekci — přežíval restart zařízení, maskoval své soubory a procesy a skrýval se před běžnými antivirovými a bezpečnostními skeny.

Schéma toku činnosti spyware LANDFALL

Targets, timeline and platform scope

Palo Alto Networks Unit 42 uvedl, že LANDFALL byl nasazen v cílených špionážních kampaních, které byly aktivní od poloviny roku 2024, tedy měsíce před tím, než Samsung v dubnu 2025 vydal opravu. Útoky nebyly distribuovány plošně; šlo o úzce zacílené operace namířené na konkrétní jednotlivce a skupiny. Geograficky se účinnost kampaně soustředila především do částí Blízkého východu — včetně Turecka, Íránu, Iráku a Maroka — což odpovídá charakteru cílené špionáže zaměřené na politické, aktivistické a vládní cíle.

Mezi identifikovaná zasažená zařízení patří řady Galaxy S22, S23 a S24, dále modely Z Fold 4 a Z Flip 4. Důležité je, že podle dostupných zpráv nebyla řada Galaxy S25 primárně zasažena, což může souviset s odlišnou implementací nebo aktualizovanými knihovnami pro zpracování obrázků v novějších modelech. To však neznamená, že novější nebo jiné modely nejsou ohroženy při podobných zranitelnostech v budoucnu.

Po dubnové opravě zranitelnosti CVE-2025-21042 Samsung následně v září 2025 eliminoval samostatný zero‑day v téže oblasti zpracování obrazu (CVE-2025-21043). Společnost Meta, mateřská společnost WhatsApp, veřejně uvedla, že nenašla důkazy, že by WhatsApp sám odesílal exploit, navzdory prvotním zprávám, že škodlivé DNG soubory byly doručovány přes komunikační platformy. To ale nevylučuje použití zpráv jako distribuční cesty; v mnoha případech stačí, aby zdroj souboru byl legitimní kontakt, a exploit se aktivoval automaticky při zpracování náhledu.

Why this mattered — and why no clicks were needed

Tato kampaň zvýraznila nebezpečný trend: knihovny pro parsování multimédií představují častý útokový povrch, protože musí podporovat mnoho složitých a někdy proprietárních formátů. Implementace dekodérů, thumbnailek a náhledů je často komplexní a historicky náchylná k paměťovým chybám, přetečení bufferu nebo chybám v interpretaci datových polí. Pečlivě upravený obrazový soubor může při automatickém zpracování vyvolat vzdálené spuštění kódu (remote code execution), takže uživatelé nemuseli soubor otevřít nebo kliknout — stačilo jeho přijetí, pokud systém automaticky vytvářel náhledy nebo miniatury.

V praxi to znamená, že běžné funkce, které uživatelům zjednodušují zkušenost — automatické náhledy obrázků, indexování médií v galerii nebo generování miniatur pro zprávy — se mohou stát klíčovými vektory útoku. Zranitelnosti v „core libraries“ tedy mají dalekosáhlé důsledky pro zabezpečení mobilních platforem a zdůrazňují potřebu bezpečnostního testování, fuzzingu a rychlé zodpovědné publikace oprav ze strany výrobců i dodavatelů softwaru.

Practical steps to protect your Galaxy

- Instalujte aktualizace: Ujistěte se, že vaše zařízení má Android Security aktualizaci z dubna 2025 nebo novější (a všechny následné opravy Samsungu). Rychlé nasazení záplat je jedním z nejefektivnějších opatření proti exploitům využívajícím zero‑day chyby.

- Vypněte automatické stahování a náhledy: Deaktivujte automatické stahování médií a automatické náhledy ve zprávových aplikacích, jako jsou WhatsApp, Telegram a jiné. Tím omezíte riziko, že telefon automaticky zpracuje škodlivé DNG nebo jiné obrazové soubory bez vašeho vědomí.

- Používejte bezpečnější režimy: Zapněte pokročilé ochranné režimy Androidu, jako je Advanced Protection, nebo na iOS používejte Lockdown Mode, pokud patříte mezi uživatele s vysokým rizikem. Tyto režimy omezují funkce systému a aplikací, čímž snižují povrch útoku.

- Omezte oprávnění aplikací: Zkontrolujte a odeberte zbytečná oprávnění k mikrofonu, poloze a úložišti u aplikací, které je skutečně nepotřebují. Minimalizace oprávnění snižuje dopad případného kompromitování jedné aplikace.

- Monitorujte neobvyklé chování: Sledujte nečekané vybíjení baterie, abnormální síťovou aktivitu, zvýšené využití dat nebo náhlé změny v chování aplikací. Takové indikátory mohou signalizovat přítomnost spyware nebo jiné škodlivé činnosti.

Krátce: aktualizujte nyní, zastavte automatické stahování neznámých médií a zacházejte s neočekávanými soubory — i od známých kontaktů — opatrně. Událost LANDFALL je připomínkou, že i každodenní funkce, jako jsou náhledy obrázků a správa miniatur, se mohou stát vektorem útoku, pokud existují zranitelnosti v zásadních knihovnách. Organizace i jednotlivci by měli vnímat rizika zpracování médií jako reálnou součást svého bezpečnostního profilu a implementovat vrstvené zabezpečení: pravidelné aktualizace, zásady pro správu oprávnění, monitorování a školení uživatelů pro rozpoznání neobvyklých událostí.

Zdroj: phonearena

Zanechte komentář